Políticas de Seguridad: Protegiendo Contra Phishing, Vulnerabilidades Zero Day y la Importancia de la Encriptación

En el mundo digital actual, donde la información es uno de los activos más valiosos, la implementación de políticas de seguridad efectivas se ha vuelto una necesidad imperante. Las amenazas cibernéticas son cada vez más sofisticadas y están en constante evolución, lo que exige a las organizaciones replantearse su enfoque hacia la seguridad. Este artículo aborda tres de las amenazas más preocupantes: el phishing, las vulnerabilidades zero day y la importancia de la encriptación como herramienta clave en la protección de datos.

El Phishing: Un Enemigo Persistente

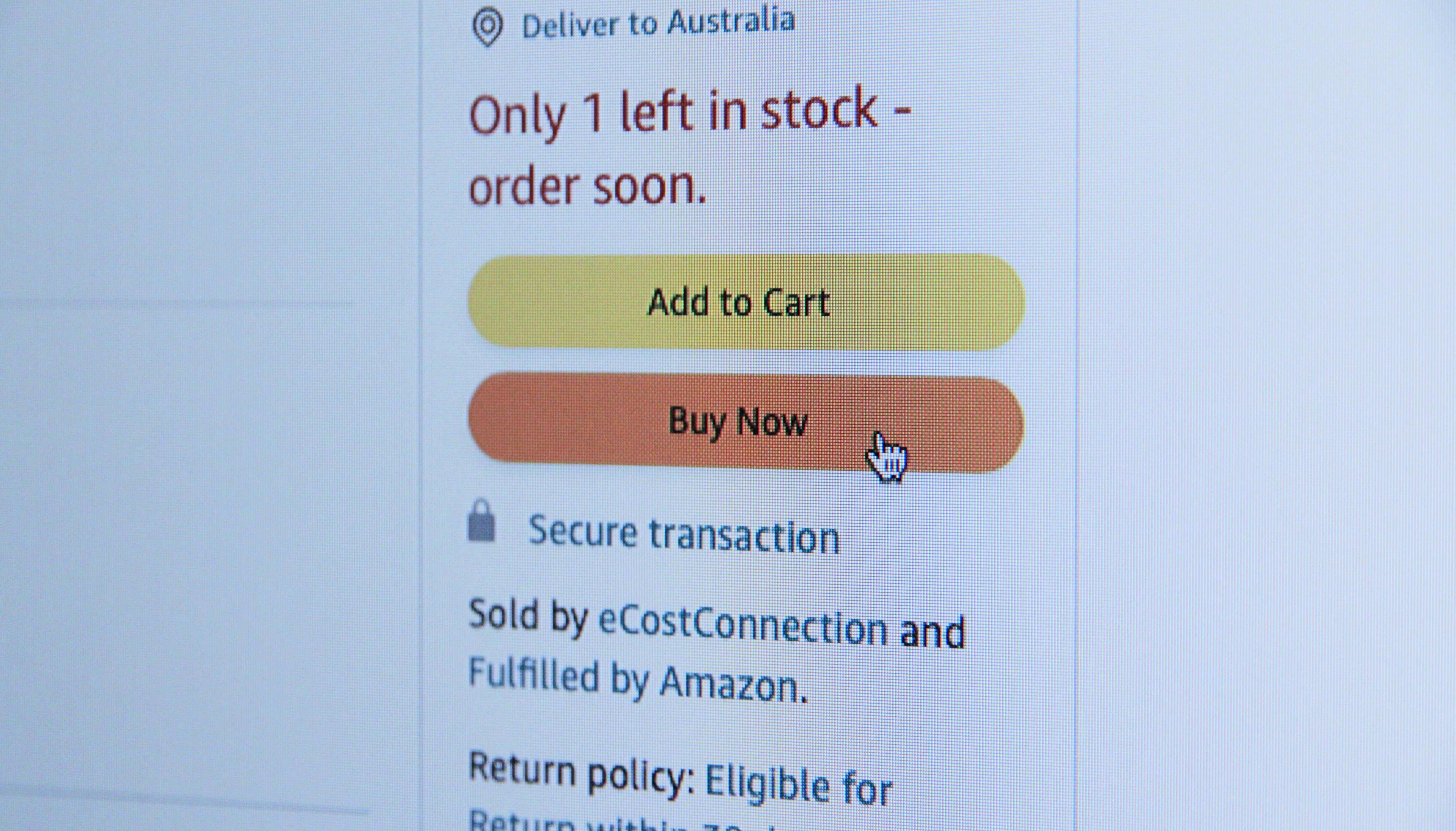

El phishing es una técnica de fraude que busca engañar a los usuarios para que revelen información sensible, como contraseñas y datos bancarios. Este tipo de ataque puede presentarse de diversas formas, incluyendo correos electrónicos falsos, mensajes de texto y sitios web fraudulentos que imitan plataformas legítimas.

El costo del phishing no se limita a las pérdidas financieras; también incluye daños a la reputación de la marca y la confianza del cliente. Por esta razón, las organizaciones deben establecer políticas claras que incluyan la educación continua del personal sobre cómo reconocer y evitar posibles intentos de phishing.

"La educación de los empleados sobre los riesgos del phishing es tan crucial como la tecnología utilizada para proteger la información".

Vulnerabilidades Zero Day: Un Reto Constante

Las vulnerabilidades zero day son fallos de seguridad en software que son desconocidos para los proveedores y, por lo tanto, no tienen un parche disponible. Estas vulnerabilidades son especialmente peligrosas porque pueden ser explotadas inmediatamente por los atacantes, dejando a las organizaciones en una posición de gran vulnerabilidad.

Para mitigar el riesgo asociado con estas amenazas, es esencial implementar políticas de seguridad que incluyan:

1. **Monitoreo Continuo**: Establecer un sistema de vigilancia que identifique actividades sospechosas en tiempo real.

2. **Actualizaciones Regulares**: Mantener todos los sistemas y aplicaciones actualizados para minimizar la aparición de nuevas vulnerabilidades.

3. **Evaluaciones de Seguridad**: Realizar auditorías de seguridad periódicas para identificar y remediar posibles debilidades en la infraestructura de IT.

La Importancia de la Encriptación

La encriptación es una herramienta fundamental en la protección de datos. Consiste en codificar la información de manera que solo pueda ser leída por personas autorizadas. Este proceso no solo protege los datos en reposo, sino que también asegura la información en tránsito, evitando que sea interceptada por actores maliciosos.

Al implementar políticas de encriptación, las organizaciones pueden:

- **Proteger Información Sensible**: Datos como la información personal identificable (PII) y los datos financieros deben ser encriptados para evitar su exposición en caso de una violación de datos.

- **Cumplir con Normativas**: Muchas regulaciones, como el GDPR y la HIPAA, exigen la encriptación de datos para proteger la privacidad de los usuarios.

- **Aumentar la Confianza del Cliente**: La encriptación refuerza la percepción de que la organización toma en serio la seguridad de los datos, lo que puede traducirse en una mayor fidelidad del cliente.

Nuestra aportación

Las políticas de seguridad son el primer bastión contra las amenazas cibernéticas en constante evolución. Al enfocarse en la educación sobre el phishing, la gestión de vulnerabilidades zero day y la implementación de la encriptación, las organizaciones pueden crear un entorno más seguro tanto para sí mismas como para sus clientes. La inversión en estas áreas no solo protege activos valiosos, sino que también establece una base sólida de confianza y reputación en la era digital.

[cluster posts="22,54,4327,640,4310,4544,4304,4528,4535,4424,4533,4418" order="rand" format="h3"30

Compliance y Seguridad en la Nube: Protección de Endpoints en un Entorno Zero Trust

Descubre más desde Comprar dominio

Suscríbete y recibe las últimas entradas en tu correo electrónico.

Si quieres conocer otros artículos parecidos a Políticas de Seguridad: Protegiendo Contra Phishing, Vulnerabilidades Zero Day y la Importancia de la Encriptación puedes visitar la categoría cybersecurity.