Cómo Proteger tu Negocio del Ransomware: Escaneos de Vulnerabilidades y la Amenaza de Zero Day en SSL

En la era digital, la seguridad cibernética se ha convertido en una prioridad crucial para las empresas de todos los tamaños. El ransomware, un tipo de malware que cifra los archivos de un sistema y exige un rescate para liberarlos, ha evolucionado en complejidad y frecuencia, convirtiéndose en una de las amenazas más temidas por los negocios. Este artículo explora estrategias efectivas para proteger tu negocio, enfocándose en la importancia de los escaneos de vulnerabilidades y el peligro de las vulnerabilidades de tipo «Zero Day», especialmente en el contexto de la seguridad de SSL.

La Amenaza del Ransomware

El ransomware no solo causa pérdidas financieras significativas, sino que también puede dañar la reputación de una empresa y comprometer la confianza de los clientes. Según informes recientes, muchas empresas que sufren un ataque de ransomware pueden tardar semanas o incluso meses en recuperarse. Por lo tanto, la prevención es clave.

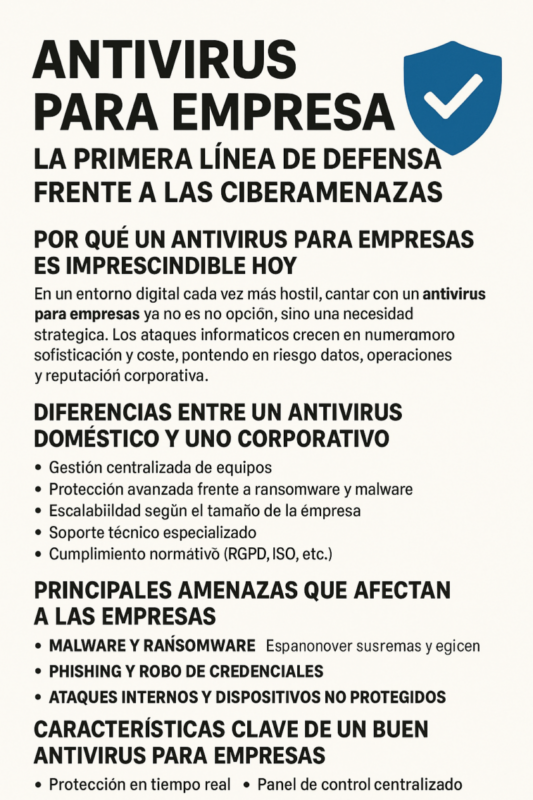

Escaneos de Vulnerabilidades: Tu Primera Línea de Defensa

Un escaneo de vulnerabilidades es un proceso proactivo que permite a las organizaciones identificar y remediar debilidades en su infraestructura de TI antes de que puedan ser explotadas por ciberdelincuentes. Estas vulnerabilidades pueden incluir software desactualizado, configuraciones incorrectas y sistemas no parcheados. A continuación, se presentan algunos pasos esenciales para implementar escaneos de vulnerabilidades en tu negocio:

- Realiza un Inventario Completo de Activos: Conocer qué dispositivos, aplicaciones y sistemas operativos están en uso es fundamental para garantizar que todos los posibles puntos de entrada sean evaluados.

- Utiliza Herramientas de Escaneo Adecuadas: Existen diversas herramientas en el mercado que pueden ayudarte a realizar escaneos automáticos y periódicos. Elige una que se adapte a las necesidades específicas de tu negocio.

- Desarrolla un Plan de Remediación: No basta con identificar vulnerabilidades; es vital tener un plan claro para abordar cada uno de los problemas detectados de manera efectiva y oportuna.

- Entrenamiento Continuo del Personal: Educar a tus empleados sobre las amenazas cibernéticas y las mejores prácticas de seguridad es igualmente importante. Un empleado bien informado puede ser una defensa efectiva contra ataques.

«La seguridad de la información no es un destino, sino un viaje continuo. Siempre hay nuevos desafíos y amenazas que enfrentar.»

La Amenaza de Zero Day

Las vulnerabilidades de tipo «Zero Day» son aquellas que son desconocidas para el proveedor del software y, por lo tanto, no tienen un parche disponible en el momento del descubrimiento. Esto las convierte en un blanco atractivo para los atacantes, quienes pueden explotarlas antes de que se implementen soluciones. Para protegerte de estas amenazas, considera las siguientes estrategias:

- Mantén Todo Actualizado: Asegúrate de que todos los sistemas operativos y aplicaciones tengan las últimas actualizaciones de seguridad instaladas, ya que estas pueden incluir parches para vulnerabilidades conocidas.

- Implementa Medidas de Seguridad en Capas: Utiliza múltiples capas de defensa, como firewalls, sistemas de detección de intrusiones y soluciones de antivirus. Esto puede ayudar a bloquear ataques incluso cuando se explotan vulnerabilidades no conocidas.

- Monitoreo y Respuesta a Incidentes: Implementa un sistema de monitoreo que te permita detectar actividad inusual. Tener un plan de respuesta a incidentes bien definido puede reducir el impacto en caso de un ataque exitoso.

Nuestra aportación

Proteger tu negocio del ransomware requiere un enfoque multifacético que incluya escaneos regulares de vulnerabilidades y una atención especial a las amenazas de Zero Day. La inversión en medidas de seguridad proactivas no solo salvaguarda tus activos digitales, sino que también refuerza la confianza de tus clientes y socios comerciales. Recuerda que la seguridad no es un esfuerzo de una sola vez, sino un compromiso constante con la mejora y la adaptación frente a nuevas amenazas.

[cluster posts=»4544,4304,4528,4535,4424,4418,4530,4422,4449,4415,4451,4435″ order=»rand» format=»h2″]

Cómo 5G y Programación de Contenedores Transforman la Inteligencia de Negocio

Descubre más desde Comprar dominio

Suscríbete y recibe las últimas entradas en tu correo electrónico.